本来打算做一个美团小爬虫玩一玩,

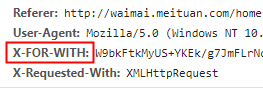

有一个header值:X-FOR-WITH,不知道是通过什么方式加密的。

能确定最后一次加密是base64,我用base64解密之后,还是乱码

而且我用zlib.deflate解压之后,还是乱码。(gunzip,和unzip解压会报错)

有谁知道是怎么样的加密过程么?

这里有一个实例:

dJcb95SyxS5MCs0fB0VrC5cyPDlazV2PGe3dzsFUkFJrv89qNVrF7JO4alVESvT+YLxB9MiUHaGu6NF21x+oj6uvWsFOLeki3Fr0KLjmw+uVrheswVi2asCe8vuvyxfq32XXRL4Mj5ytFmxDBKVctA==

网友回答:

爱笑的西瓜 2019-6-3 9:55 回复:

爱笑的西瓜 2019-6-3 9:55 回复:aes后base64

-

xialeistudio 2019-6-3 10:26 回复:

xialeistudio 2019-6-3 10:26 回复:网页端?直接把JS撸下来,然后用格式化工具,之后查找关键字

X-FOR-WITH,顺藤摸瓜-

jsoncode 2019-6-3 2:59 回复:xialeistudio

jsoncode 2019-6-3 2:59 回复:xialeistudio

已经解决了。美团做了多重混淆:不在页面显示该js文件,直接放内存里执行了,应该用了eval。然后并没有直接这个X-FOR-WITH字段,而是把这个字段拆分再混淆拼接再解密。得到这个key -

xialeistudio 2019-6-3 5:41 回复:xialeistudio

xialeistudio 2019-6-3 5:41 回复:xialeistudio逆向工程有点耐心就能找到的

-

xialeistudio 2019-6-19 6:15 回复:xialeistudio

xialeistudio 2019-6-19 6:15 回复:xialeistudio暂时没时间

-

铜锣烧 2019-6-19 9:33 回复:xialeistudio

铜锣烧 2019-6-19 9:33 回复:xialeistudio可以具体说下怎么解决的嘛

-

jsoncode 2019-6-28 4:09 回复:xialeistudio

jsoncode 2019-6-28 4:09 回复:xialeistudio

从内存里获取到了加密混淆后的源码,吧这部分源码打包作为沙盒执行返回出一个key

-